Cybersécurité : 3 types de cyberattaques auxquelles votre entreprise est exposée

27/05/2021

8min

Tables des matières

Les cyberattaques ne sont plus des épiphénomènes : 4 entreprises sur 5 affirment avoir déjà été victimes de cyberattaques.

On pourrait aussi penser que les problématiques de cybersécurité ne concernent que les très grandes entreprises. C’est faux : en 2019, la taille moyenne des organisations victimes de ransomware était de 645 employés. Quelle que soit la taille de votre organisation, la cybersécurité est un sujet à prendre très au sérieux tant la criminalité augmente et les conséquences des attaques peuvent être catastrophiques.

« Le secteur bancaire est le secteur le plus exposé aux cyberattaques : +238 % d’attaques dans le monde depuis le début de la pandémie entre février et avril 2020. »Source : bureau d’études VMware Carbon Black

Les types de cyberattaques en entreprise sont nombreux. Certains sont connus, d’autres plus confidentiels et donc plus sournois. En voici les principaux dans cet article.

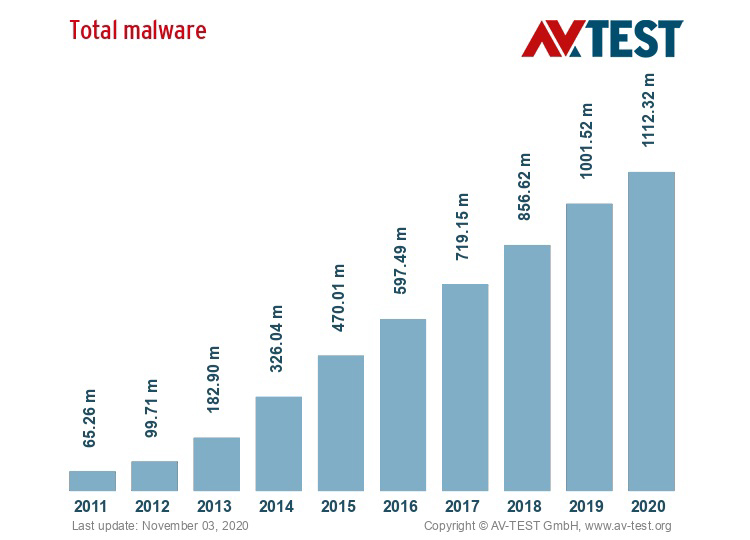

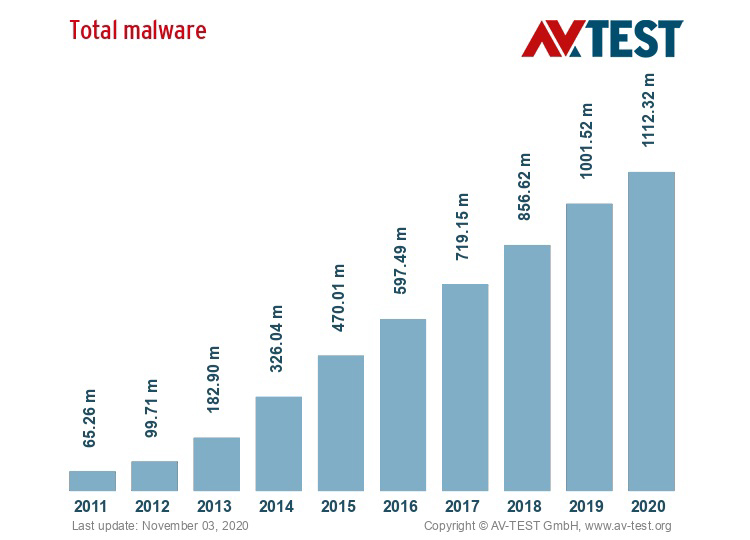

Le malware : l’ennemi public n°1

Le malware (ou logiciel malveillant en français) est de loin la cyberattaque la plus répandue au sein des organisations. En 2020, l’entreprise spécialisée dans la cybersécurité AV Test GmbH en a recensé plus d’un milliard dans le monde :

Les types de malwares les plus fréquents en entreprise

Le cheval de Troie

Le terme évoque la ruse, l’introduction cachée de l’ennemi. Le cheval de Troie (ou Trojan Horse en anglais) est en effet un logiciel qui a la particularité de copier l’interface et le fonctionnement d’un autre logiciel. Une fois déclenché par la victime, le cheval de Troie installe un parasite sur son ordinateur sans que l’utilisateur ne s’en aperçoive, du moins dans les premiers instants.

Le cheval de Troie sert donc de « transporteur » au parasite pour atteindre le système ciblé, et déclenchera son attaque lorsqu’il sera installé sur le terminal de la cible.

Le botnet

Contraction du terme « robot » et « network », le botnet est une variante du cheval de Troie. Contrairement au cheval de Troie, le botnet n’agit pas seul, mais en réseau. Il est en mesure de prendre le contrôle de plusieurs utilisateurs/ordinateurs simultanément tout en les regroupant au sein d’un réseau de « bots » gérables à distance par les cybercriminels.

Une fois déployé, le botnet peut donc agir à grande échelle et lancer des opérations d’ampleur, comme des attaques DDos ou des campagnes de spam.

Le malware navigateur

Le malware navigateur peut s’intégrer directement dans le moteur de recherche d’un terminal. Une fois ce malware installé, il peut notamment modifier vos paramètres de navigation et de recherche. Ce type de malware a déjà été recensé sur la plupart des navigateurs grand public : Chrome, Firefox, Opera, Internet Explorer.

Le ransomware

Le ransomware, ou rançongiciel, est un véritable fléau tant il s’est démocratisé ces dernières années. Le ransomware est ce que l’on appelle communément un logiciel d’extorsion. Une fois qu’il infecte le terminal « cible », le ransomware peut verrouiller l’ordinateur et demander une rançon en échange d’un potentiel déverrouillage.

Le malware de point de vente

Le malware de point de vente (ou POS, pour point-of-sale) est conçu pour dérober les données de paiement de ses cibles au moment précis de la procédure de paiement sur des sites e-commerce.

Le logiciel espion ou spyware

Le logiciel espion a pour seul objectif de surveiller et d’enregistrer toutes les activités du terminal hôte. Il n’est pas nocif en soi dans la mesure où il n’a pas vocation à dégrader le fonctionnement d’un terminal, mais il compromet fortement la confidentialité des organisations. Ainsi, le logiciel espion peut tracer les sites web visités, les fichiers téléchargés, l’emplacement géographique, les contacts d’un service d’e-mailing, les e-mails, les informations de paiement, etc.

Un exemple de malware dans le secteur de l’assurance :

En mai 2021, la société AXA Partners, filiale du géant français de l’assurance, a fait les frais d’un ransomware qui a endommagé les opérations informatiques. En effet, le ransomware est parvenu à intercepter certaines données sensibles qui peuvent être médicales ou financières. Et ce ne sont pas les exemples qui manquent. Les organismes d’assurance sont particulièrement exposés, car ils manipulent beaucoup de données personnelles sensibles.

L’été précédent, c’est MMA qui a du hâtivement faire revenir ses collaborateurs sur site alors qu’ils étaient en télétravail, afin de contrer un ransomware qui avait touché les applications métier de l’assureur.

N’oubliez pas ! Une organisation cybersécurité efficace, c’est une organisation avec un DSSI.

Le phishing ou hameçonnage

Le phishing est une cyberattaque qui consiste à récupérer les informations personnelles d’un internaute ou d’une organisation. Le phishing est particulièrement utilisé pour intercepter les coordonnées bancaires des victimes. Cette méthode peut être préjudiciable aussi bien pour un particulier que pour un collaborateur d’entreprise.

Le phishing se matérialise la plupart du temps par un e-mail frauduleux qui usurpe l’identité d’une entité existante. Il est à noter que les entreprises du secteur de la banque et de l’assurance sont particulièrement touchées par ces cyberattaques.

Les principaux types de phishing

Le phishing traditionnel

Le phishing traditionnel consiste à usurper l’identité d’une personne pour obtenir d’elle des informations confidentielles et données personnelles. Cette méthode très répandue se formalise généralement par l’usurpation d’identité d’un individu via son adresse e-mail. Une campagne de phishing traditionnel est souvent massive et non ciblée.

Le Spear phishing

Le Spear phishing, contrairement au phishing traditionnel, cible un utilisateur spécifique ou plusieurs employés d’une même entreprise. Ici, les cybercriminels rassemblent un maximum d’informations sur leurs victimes et sur les personnes qu’ils usurpent pour parvenir à faire tomber leur(s) cible(s) dans le piège.

Le Spear phishing permet la mise en place d’une méthode tout aussi populaire que l’on appelle l’arnaque au président (ou BEC pour Business Email Compromise). C’est le fait, pour un cybercriminel, de se faire passer pour le président d’une société ou d’un groupe dans le but d’instaurer la confiance avec les collaborateurs de l’organisation. L’objectif final est souvent de les convaincre de réaliser un virement international non planifié vers l’organisation cybercriminelle.

Le SMiShing

Le SMiShing, ou phishing par SMS, est l’équivalent du phishing traditionnel par SMS. Ces fraudes sont très répandues et beaucoup plus simples à mettre en place car les exigences de mise en page et les possibilités de personnalisation sont moindres, ce qui facilite l’usurpation.

Référencement trompeur

L’Attaque DDos

L’attaque DDos, ou attaque par déni de service, est une attaque dont le seul objectif est de neutraliser le fonctionnement d’un service, d’un réseau, ou d’un site Web. L’attaque DDos consiste donc à inonder le serveur cible de requêtes de connexion ou de messages entrants afin de créer un déni de service. Pour ce faire, les cybercriminels détournent un très grand nombre de systèmes informatiques et lancent une attaque ciblée et groupée à un instant T. Selon la dernière étude WISR de Netscout, on compte en 2019 plus de 8,4 millions d’attaques DDos.

La cybersécurité, c’est également la vulnérabilité des applications à surveiller. Cela vous intéresse ? on vous explique également comment sécuriser les données de vos application.

Les principaux vecteurs d’attaques DDos

Les botnets

Comme vu plus haut, les attaques DDos peuvent être lancées via des botnets (des réseaux de machines), afin de bénéficier de l’effet de simultanéité.

Les attaques par réflexion

Les attaques par amplification

L’attaque par amplification est une attaque volumétrique dont le but est d’inonder la bande passante du réseau cible. Ce type d’attaque est rendu possible en modifiant certains protocoles pour maximiser le trafic généré sur le réseau. Cette attaque a aussi la particularité de générer un très grand nombre de paquets par seconde, ce qui fait saturer la capacité de traitement de la cible.

La cybercriminalité sévit sous de nombreuses formes et les attaques sont de plus en plus fréquentes, quels que soient les secteurs et la taille des entreprises. Il est donc primordial de faire appel à des spécialistes des métiers de la cybersécurité pour définir une stratégie de défense efficace et mettre en place des systèmes fiables et imperméables. Pour toutes ces raisons, la cybersécurité doit s’inscrire au cœur d’une stratégie globale (à relire, notre article dédié à la nécessité de mettre la cybersécurité au centre de votre Risk Management). Il est donc indispensable de mettre en place le Risk Management et le contrôle interne en entreprise.

Du simple diagnostic aux projets les plus complexes de sécurisation, faites-vous accompagner par nos experts.

Cybersécurité : 3 types de cyberattaques auxquelles votre entreprise est exposée

27/05/2021

8min

Tables des matières

Les cyberattaques ne sont plus des épiphénomènes : 4 entreprises sur 5 affirment avoir déjà été victimes de cyberattaques.

On pourrait aussi penser que les problématiques de cybersécurité ne concernent que les très grandes entreprises. C’est faux : en 2019, la taille moyenne des organisations victimes de ransomware était de 645 employés. Quelle que soit la taille de votre organisation, la cybersécurité est un sujet à prendre très au sérieux tant la criminalité augmente et les conséquences des attaques peuvent être catastrophiques.

« Le secteur bancaire est le secteur le plus exposé aux cyberattaques : +238 % d’attaques dans le monde depuis le début de la pandémie entre février et avril 2020. »Source : bureau d’études VMware Carbon Black

Les types de cyberattaques en entreprise sont nombreux. Certains sont connus, d’autres plus confidentiels et donc plus sournois. En voici les principaux dans cet article.

Le malware : l’ennemi public n°1

Le malware (ou logiciel malveillant en français) est de loin la cyberattaque la plus répandue au sein des organisations. En 2020, l’entreprise spécialisée dans la cybersécurité AV Test GmbH en a recensé plus d’un milliard dans le monde :

Les types de malwares les plus fréquents en entreprise

Le cheval de Troie

Le terme évoque la ruse, l’introduction cachée de l’ennemi. Le cheval de Troie (ou Trojan Horse en anglais) est en effet un logiciel qui a la particularité de copier l’interface et le fonctionnement d’un autre logiciel. Une fois déclenché par la victime, le cheval de Troie installe un parasite sur son ordinateur sans que l’utilisateur ne s’en aperçoive, du moins dans les premiers instants.

Le cheval de Troie sert donc de « transporteur » au parasite pour atteindre le système ciblé, et déclenchera son attaque lorsqu’il sera installé sur le terminal de la cible.

Le botnet

Contraction du terme « robot » et « network », le botnet est une variante du cheval de Troie. Contrairement au cheval de Troie, le botnet n’agit pas seul, mais en réseau. Il est en mesure de prendre le contrôle de plusieurs utilisateurs/ordinateurs simultanément tout en les regroupant au sein d’un réseau de « bots » gérables à distance par les cybercriminels.

Une fois déployé, le botnet peut donc agir à grande échelle et lancer des opérations d’ampleur, comme des attaques DDos ou des campagnes de spam.

Le malware navigateur

Le malware navigateur peut s’intégrer directement dans le moteur de recherche d’un terminal. Une fois ce malware installé, il peut notamment modifier vos paramètres de navigation et de recherche. Ce type de malware a déjà été recensé sur la plupart des navigateurs grand public : Chrome, Firefox, Opera, Internet Explorer.

Le ransomware

Le ransomware, ou rançongiciel, est un véritable fléau tant il s’est démocratisé ces dernières années. Le ransomware est ce que l’on appelle communément un logiciel d’extorsion. Une fois qu’il infecte le terminal « cible », le ransomware peut verrouiller l’ordinateur et demander une rançon en échange d’un potentiel déverrouillage.

Le malware de point de vente

Le malware de point de vente (ou POS, pour point-of-sale) est conçu pour dérober les données de paiement de ses cibles au moment précis de la procédure de paiement sur des sites e-commerce.

Le logiciel espion ou spyware

Le logiciel espion a pour seul objectif de surveiller et d’enregistrer toutes les activités du terminal hôte. Il n’est pas nocif en soi dans la mesure où il n’a pas vocation à dégrader le fonctionnement d’un terminal, mais il compromet fortement la confidentialité des organisations. Ainsi, le logiciel espion peut tracer les sites web visités, les fichiers téléchargés, l’emplacement géographique, les contacts d’un service d’e-mailing, les e-mails, les informations de paiement, etc.

Un exemple de malware dans le secteur de l’assurance :

En mai 2021, la société AXA Partners, filiale du géant français de l’assurance, a fait les frais d’un ransomware qui a endommagé les opérations informatiques. En effet, le ransomware est parvenu à intercepter certaines données sensibles qui peuvent être médicales ou financières. Et ce ne sont pas les exemples qui manquent. Les organismes d’assurance sont particulièrement exposés, car ils manipulent beaucoup de données personnelles sensibles.

L’été précédent, c’est MMA qui a du hâtivement faire revenir ses collaborateurs sur site alors qu’ils étaient en télétravail, afin de contrer un ransomware qui avait touché les applications métier de l’assureur.

N’oubliez pas ! Une organisation cybersécurité efficace, c’est une organisation avec un DSSI.

Le phishing ou hameçonnage

Le phishing est une cyberattaque qui consiste à récupérer les informations personnelles d’un internaute ou d’une organisation. Le phishing est particulièrement utilisé pour intercepter les coordonnées bancaires des victimes. Cette méthode peut être préjudiciable aussi bien pour un particulier que pour un collaborateur d’entreprise.

Le phishing se matérialise la plupart du temps par un e-mail frauduleux qui usurpe l’identité d’une entité existante. Il est à noter que les entreprises du secteur de la banque et de l’assurance sont particulièrement touchées par ces cyberattaques.

Les principaux types de phishing

Le phishing traditionnel

Le phishing traditionnel consiste à usurper l’identité d’une personne pour obtenir d’elle des informations confidentielles et données personnelles. Cette méthode très répandue se formalise généralement par l’usurpation d’identité d’un individu via son adresse e-mail. Une campagne de phishing traditionnel est souvent massive et non ciblée.

Le Spear phishing

Le Spear phishing, contrairement au phishing traditionnel, cible un utilisateur spécifique ou plusieurs employés d’une même entreprise. Ici, les cybercriminels rassemblent un maximum d’informations sur leurs victimes et sur les personnes qu’ils usurpent pour parvenir à faire tomber leur(s) cible(s) dans le piège.

Le Spear phishing permet la mise en place d’une méthode tout aussi populaire que l’on appelle l’arnaque au président (ou BEC pour Business Email Compromise). C’est le fait, pour un cybercriminel, de se faire passer pour le président d’une société ou d’un groupe dans le but d’instaurer la confiance avec les collaborateurs de l’organisation. L’objectif final est souvent de les convaincre de réaliser un virement international non planifié vers l’organisation cybercriminelle.

Le SMiShing

Le SMiShing, ou phishing par SMS, est l’équivalent du phishing traditionnel par SMS. Ces fraudes sont très répandues et beaucoup plus simples à mettre en place car les exigences de mise en page et les possibilités de personnalisation sont moindres, ce qui facilite l’usurpation.

Référencement trompeur

L’Attaque DDos

L’attaque DDos, ou attaque par déni de service, est une attaque dont le seul objectif est de neutraliser le fonctionnement d’un service, d’un réseau, ou d’un site Web. L’attaque DDos consiste donc à inonder le serveur cible de requêtes de connexion ou de messages entrants afin de créer un déni de service. Pour ce faire, les cybercriminels détournent un très grand nombre de systèmes informatiques et lancent une attaque ciblée et groupée à un instant T. Selon la dernière étude WISR de Netscout, on compte en 2019 plus de 8,4 millions d’attaques DDos.

La cybersécurité, c’est également la vulnérabilité des applications à surveiller. Cela vous intéresse ? on vous explique également comment sécuriser les données de vos application.

Les principaux vecteurs d’attaques DDos

Les botnets

Comme vu plus haut, les attaques DDos peuvent être lancées via des botnets (des réseaux de machines), afin de bénéficier de l’effet de simultanéité.

Les attaques par réflexion

Les attaques par amplification

L’attaque par amplification est une attaque volumétrique dont le but est d’inonder la bande passante du réseau cible. Ce type d’attaque est rendu possible en modifiant certains protocoles pour maximiser le trafic généré sur le réseau. Cette attaque a aussi la particularité de générer un très grand nombre de paquets par seconde, ce qui fait saturer la capacité de traitement de la cible.

La cybercriminalité sévit sous de nombreuses formes et les attaques sont de plus en plus fréquentes, quels que soient les secteurs et la taille des entreprises. Il est donc primordial de faire appel à des spécialistes des métiers de la cybersécurité pour définir une stratégie de défense efficace et mettre en place des systèmes fiables et imperméables. Pour toutes ces raisons, la cybersécurité doit s’inscrire au cœur d’une stratégie globale (à relire, notre article dédié à la nécessité de mettre la cybersécurité au centre de votre Risk Management). Il est donc indispensable de mettre en place le Risk Management et le contrôle interne en entreprise.

Du simple diagnostic aux projets les plus complexes de sécurisation, faites-vous accompagner par nos experts.